voi ne ottenete il controllo

Argomenti in questo gruppo:

autenticazione nozioni di base

le impostazioni minime richieste

autenticazione nozioni avanzate

ottenere il pieno controllo nella reputazione delle vostre email

Argomenti in questo gruppo:

le impostazioni minime richieste

ottenere il pieno controllo nella reputazione delle vostre email

Argomenti in questo gruppo:

Sender Policy Framework introduzione

controllo delle impostazioni SPF inviando un messaggio email

DomainKeys Identified Mail introduzione

controllo delle impostazioni DKIM inviando un messaggio email

SPF è l’abbreviazione di Sender Policy Framework, uno standard di autenticazione della posta elettronica,

che consente di dichiarare quali sono i server smtp autorizzati ad inviare email per il vostro dominio.

Permette di convalidare l’indirizzo del mittente e la sua relazione con il server che ha inviato il messaggio.

Per le email inviate con il vostro dominio nel mittente, il destinatario può identificare se sono state inviate da un server smtp da voi riconosciuto.

Si consiglia di configurarlo, perché alcuni destinatari potrebbero rifiutare i messaggi se l’spf non è stato impostato del tutto.

Ci sono due diversi approcci:

La configurazione “soft” produrrà meno/nessun rifiuto da parte dei destinatari.

Quella “hard” causerà il rifiuto di alcuni messaggi se il server non è stato dichiarato oppure in alcuni casi quando l’email è stata reindirizzata o inviata attraverso una mailing list.

L’impostazione “hard” è quella che fornisce al server di posta di destinazione più facoltà di decidere se accettare o meno il messaggio, questo è l’approccio che suggeriamo.

L’impostazione dell’spf richiede di conoscere esattamente quali server vengono utilizzati per l’invio dei messaggi di posta elettronica.

Con RealSender, il record TXT del vostro dominio (example.com) dovrebbe contenere la stringa

a:example.realsender.com ed assomigliare a questo:

example.com TXT "v=spf1 a:example.realsender.com ~all"Con HighSender, il record TXT del vostro dominio (example.com) dovrebbe contenere la stringa

include:spf.realsender.com ed assomigliare a questo:

example.com TXT "v=spf1 include:spf.realsender.com ~all"Questi strumenti vi aiuteranno a convalidare la configurazione:

www.kitterman.com/spf/validate.html *

recupera il record SPF per il nome di dominio specificato e determina se è valido

spf tester online

controllo delle impostazioni SPF inviando un messaggio email

* = link ad un sito web esterno, si aprirà in una nuova pagina

Anche se tutto è impostato correttamente, la verifica del messaggio potrebbe non risultare corretta

se l’email è stata reindirizzata (inoltrata) o inviata tramite una mailing list.

In questi casi, per mantenere consistente l’autenticazione delle email,

configurare il dominio della firma dkim in modo che sia allineato con l’indirizzo From del mittente.

Vedi: autenticazione e-mail avanzata » <dkim> allineamento per dmarc.

spf@tester.realsender.comhttps://tester.realsender.com/spfRealSender SPF tester online aggiungerà un prefisso all’oggetto, se il messaggio non è stato autenticato correttamente:

!! spf-fail !! il server smtp non è elencato tra quelli autorizzati

e la mail deve essere rifiutata o scartata

!! spf-softfail !! il server smtp non è elencato tra quelli autorizzati

ma ciò va considerato come un "softfail"

!! spf-neutral !! il record SPF indica esplicitamente che nulla può essere detto sulla validità

!! spf-none !! il dominio del mittente non contiene informazioni per autenticare la mailA volte le informazioni registrate a livello di dominio non risultano corrette/comprensibili.

!! spf-permerror !! si è verificato un errore permanente (ad esempio record SPF formattato in modo errato)

!! spf-temperror !! si è verificato un errore temporaneoIl controllo SPF viene effettuato sull’indirizzo “Mail-From”, che è nascosto nelle intestazioni dell’email.

È visibile solo l’indirizzo “From” del mittente. Se i loro domini di base sono diversi, viene visualizzato questo avviso:

!! spf-diff !! i domini di base negli indirizzi "Mail-From" e "From" sono diversiSe il messaggio supera sia il controllo SPF ED il controllo dell’allineamento SPF per DMARC (allineamento “relaxed”), risulterà:

|OK| spf-pass l'email passa il controllo SPF + il controllo dell'allineamento SPFSe solo uno, SPF OPPURE DKIM, supera il controllo di allineamento per DMARC (allineamento “relaxed”),

il messaggio è ancora considerato “OK” (attendibile) ed il simbolo ~ (tilde) viene aggiunto all’inizio:

|~OK| spf-pass l'email passa il controllo SPF (non l'allineamento)

+ il controllo dell'allineamento DKIM

DKIM è l’acronimo di DomainKeys Identified Mail, uno standard per l’autenticazione delle email,

progettato per garantire che i messaggi email (compresi gli allegati) non vengano modificati dopo che sono stati “firmati”.

Ciò si ottiene apponendo una firma digitale, collegata ad un nome di dominio, a ciascun messaggio email in uscita.

Vengono utilizzate due chiavi: una “pubblica” ed una “privata”:

Durante l’invio di un messaggio, il server smtp genera una “firma in codice”, basata sul contenuto del messaggio email e sulla chiave privata.

Il sistema destinatario può verificare la firma presente nell’intestazione, confrontandola con il contenuto della mail e con la chiave “pubblica” del mittente.

Le firme DKIM non sono immediatamente visibili agli utenti finali, vengono aggiunte e verificate dall’infrastruttura di posta elettronica.

I server smtp di RealSender firmano tutti i messaggi email in uscita con la firma dkim.

RealSender da subito firma tutti i messaggi in uscita con il proprio dominio collegato al server smtp,

non è necessaria alcuna configurazione lato utente/amministratore.

Per ottenere “l’allineamento del dominio dkim per dmarc”,

il messaggio deve essere firmato con lo stesso dominio del mittente.

Con RealSender, dovreste aggiungere due record CNAME

nelle impostazioni dns del vostro dominio (example.com), come questi:

key1._domainkey.example.com CNAME key1._domainkey.nomeazienda.realsender.com

key2._domainkey.example.com CNAME key2._domainkey.nomeazienda.realsender.comQuesto strumento vi aiuterà a convalidare la configurazione:

toolbox.googleapps.com *

* = link ad un sito web esterno, si aprirà in una nuova pagina

Un messaggio sigillato con dkim non può essere modificato, ma può essere sempre letto da chiunque.

Un messaggio firmato che non supera la verifica, di solito viene respinto.

Se non sono state apportate modifiche lungo il percorso dal mittente al destinatario, ciò non dovrebbe accadere.

Abbiamo riscontrato rari casi, tutti correlati alla lunghezza delle linee (deve essere massimo 990 caratteri).

Alcune applicazioni inviano il contenuto tutto in una riga o trasmettono una riga molto lunga all’interno dell’html.

In queste occasioni la firma dkim risulta corrotta, causando l’esito della verifica “dkim = fail”.

dkim@tester.realsender.comhttps://tester.realsender.com/dkimRealSender DKIM tester online aggiungerà un prefisso all’oggetto, se il messaggio non è stato firmato correttamente:

!! dkim-none !! non sono state trovate intestazioni DKIM-Signature (valide o non valide)

!! dkim-fail !! è stata trovata un'intestazione DKIM-Signature valida, ma la firma

non contiene un valore corretto per il messaggioA volte non è possibile eseguire il controllo:

!! dkim-invalid !! c'è un problema nella firma stessa o nel record della chiave pubblica.

La firma non può essere verificata

!! dkim-temperror !! è stato rilevato un errore che è probabilmente di natura transitoria,

come l'incapacità temporanea di recuperare la chiave pubblicaQuando il messaggio è stato firmato utilizzando un dominio diverso, verrà aggiunto un avviso “diff” all’oggetto.

Questo avviso NON verrà visualizzato se il mittente supera il controllo SPF e l’allineamento SPF per dmarc:

!! dkim-diff !! il messaggio NON è stato firmato dal dominio del mittenteSe il messaggio supera sia il controllo DKIM ED il controllo dell’allineamento DKIM per DMARC (allineamento “relaxed”), risulterà:

|OK| dkim-pass l'email passa il controllo DKIM + il controllo dell'allineamento DKIMSe solo uno, DKIM OPPURE SPF, supera il controllo di allineamento per DMARC (allineamento “relaxed”),

il messaggio è ancora considerato “OK” (attendibile) ed il simbolo ~ (tilde) viene aggiunto all’inizio:

|~OK| dkim-pass l'email passa il controllo DKIM (non l'allineamento)

+ il controllo dell'allineamento SPFArgomenti in questo gruppo:

I domini SPF non allineati possono causare il fallimento del test DMARC

I domini DKIM non allineati possono causare il fallimento del test DMARC

Domain-based Message Authentication, Reporting and Conformance

ricezione dei messaggi rua e generazione di report giornalieri dmarc online

DMARC è uno standard di autenticazione delle email, sviluppato per combattere la posta elettronica falsificata.

Per l’allineamento del dominio richiede che:

quando un mittente autentica la propria email utilizzando SPF e/o DKIM,

almeno uno dei domini deve essere allineato con il dominio From del mittenteCon SPF (Sender Policy Framework), per ottenere l’allineamento si controllano due domini:

DMARC prevede due tipi di allineamento SPF: allineamento “relaxed” e allineamento “strict” (rigoroso).

Se non viene dichiarato un allineamento “strict”, per default viene utilizzato l’allineamento “relaxed”.

Con l’allineamento “relaxed”, solo il dominio di base (root) dell’indirizzo Mail-From deve corrispondere al dominio di base (root) dell’indirizzo From del mittente.

L’allineamento “relaxed” consente di utilizzare qualsiasi sottodominio e di soddisfare comunque i requisiti di allineamento del dominio.

esempio:

se il dominio Mail-From è mail.abc.it ed il dominio From è abc.it,

l’email passerà il test per l’allineamento SPF (i domini di base “abc.it” corrispondono)

se il dominio Mail-From è abc.mail.it ed il dominio From è abc.it,

l’email NON passerà il test per l’allineamento SPF (i domini di base “mail.it” e “abc.it” non corrispondono)

Con l’allineamento “strict”, il dominio dell’indirizzo Mail-From deve corrispondere esattamente al dominio dell’indirizzo From.

esempio:

se il dominio Mail-From è mail.abc.it ed il dominio From è mail.abc.it,

l’email passerà il test per l’allineamento SPF (i domini “mail.abc.it” corrispondono)

se il dominio Mail-From è mail.abc.it ed il dominio From è abc.it,

l’email NON passerà il test per l’allineamento SPF (i domini “mail.abc.it” e “abc.it” non corrispondono)

DMARC è uno standard di autenticazione delle email, sviluppato per combattere la posta elettronica falsificata.

Per l’allineamento del dominio richiede che:

quando un mittente autentica la propria email utilizzando SPF e/o DKIM,

almeno uno dei domini deve essere allineato con il dominio From del mittenteCon DKIM (DomainKeys Identified Mail), per ottenere l’allineamento

il dominio della firma dkim (DKIM-Signature: d = …) deve corrispondere al dominio From del mittente.

DMARC prevede due tipi di allineamento DKIM: allineamento “relaxed” e allineamento “strict” (rigoroso).

Se non viene dichiarato un allineamento “strict”, per default viene utilizzato l’allineamento “relaxed”.

Con l’allineamento “relaxed”, solo la base (root) del dominio nella firma dkim deve corrispondere al dominio di base (root) dell’indirizzo From del mittente.

L’allineamento “relaxed” consente di utilizzare qualsiasi sottodominio e di soddisfare comunque i requisiti di allineamento del dominio.

esempio:

se il dominio della firma dkim è mail.abc.it ed il dominio From è abc.it,

l’email passerà il test per l’allineamento DKIM (i domini di base “abc.it” corrispondono)

se il dominio della firma dkim è abc.mail.it ed il dominio From è abc.it,

l’email NON passerà il test per l’allineamento SPF (i domini di base “mail.it” e “abc.it” non corrispondono)

Con l’allineamento “strict”, il dominio della firma dkim deve corrispondere esattamente al dominio dell’indirizzo From.

esempio:

se il dominio della firma dkim è mail.abc.it ed il dominio From è mail.abc.it,

l’email passerà il test per l’allineamento DKIM (i domini “mail.abc.it” corrispondono)

se il dominio della firma dkim è mail.abc.it ed il dominio From è abc.it,

l’email NON passerà il test per l’allineamento DKIM (i domini “mail.abc.it” e “abc.it” non corrispondono)

DMARC significa: autenticazione, reportistica e conformità dei messaggi basata sul dominio.

È uno standard di autenticazione delle email, sviluppato per combattere la posta elettronica falsificata.

Mittenti:

Destinatari:

Con alcuni provider di caselle email, la sua impostazione influenza la consegna dei messaggi in modo significativo, vedi:

Come funziona dmarc con Google Mail ed Office 365 nel 2020 *

“Office 365: è generalmente reattivo a spf e dkim.

L’unico modo per ottenere risultati costanti, con la consegna nella posta in arrivo, è utilizzare anche dmarc”

* = collegamento a un sito web esterno, verrà aperto in una nuova pagina

DMARC utilizza SPF (Sender Policy Framework) e DKIM (Domain Keys Identified Emails)

per controllare la situazione quando i messaggi di posta elettronica non superano i test di autenticazione.

SPF richiede che vengano dichiarati quali server smtp si utilizzano per inviare messaggi email.

Vedi come si configura spf per saperne di più ed impostarlo correttamente.

I server smtp di RealSender firmano già tutti i messaggi di posta elettronica in uscita con la firma DKIM.

È necessaria una configurazione se si desidera firmare con lo stesso dominio del mittente.

Vedi come si configura dkim per saperne di più.

RealSender fornisce una casella di posta che riceve i report dmarc generati dai destinatari.

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:dmarc.example@rsbox.com"A partire dal giorno successivo, inizierete a ricevere i dmarc report rua online.

Potreste scoprire di aver dimenticato di autenticare una campagna email che viene distribuita da una terza parte. Se succede qualcosa del genere, è sufficiente autenticarla e verificare che il mailing successivo superi i controlli di dmarc.

Quando i report sono corretti per alcune settimane, si può dire ai provider di caselle email di rifiutare/bloccare le email contraffatte/fasulle.

Il record TXT _dmarc del vostro dominio va modificato come segue:

"v=DMARC1; p=reject; rua=mailto:dmarc.example@rsbox.com"Se la vostra organizzazione implementa dmarc, dovrete fare attenzione

prima di introdurre qualsiasi nuova modalità di invio delle email.

Dmarc applica politiche rigide su come vengono verificati spf e dkim.

Questo può causare che delle email che normalmente verrebbero accettate,

siano rifiutate dai provider di caselle email.

Anche se tutto è impostato correttamente, la verifica potrebbe fallire:

RealSender riceve ed analizza i report di dmarc rua(*) per voi.

* = significato di rua:

Reporting URI(s) for aggregate data. In RealSender, il “rua” è l’indirizzo email fornito ai clienti,

a cui vengono inviati i report aggregati

dai domini che hanno ricevuto posta elettronica che dichiara di appartenere al vostro dominio.

I report vengono generati ogni giorno alle 13:00 e contengono i dati degli ultimi sette giorni.

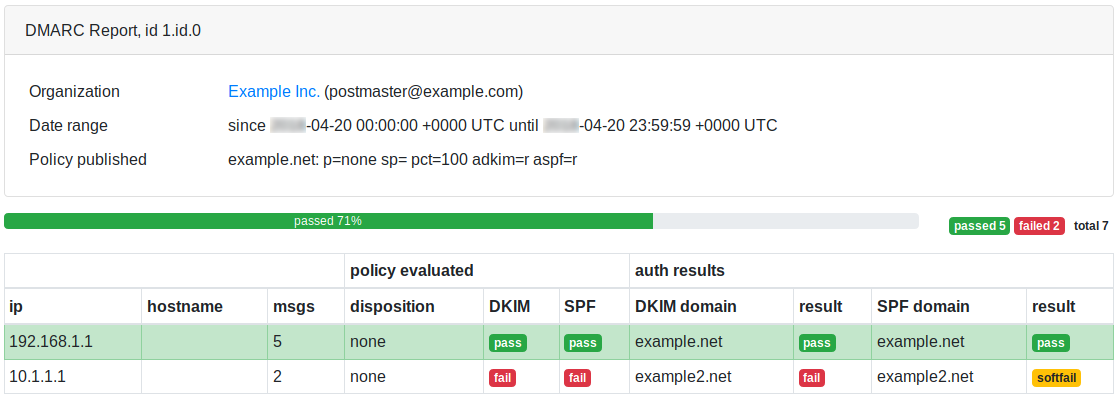

Questa è una pagina di esempio del report dmarc online: